13. Apr 2020

Lesedauer 13 Min.

Container optimieren

.NET-Core-Microservices entwickeln, Teil 2

Entwickeln, Testen und Debuggen von .NET-Core-Microservices in Docker-Containern.

Der erste Teil dieser Serie [1] hat die Grundlagen von Docker vorgestellt, insbesondere das Anbinden von Laufwerken (Volumes) und die Arbeit mit Docker Compose. Danach wurde mit .NET Core 3.1 ein einfacher Microservice und dazu ein Projekt für Unit-Tests erstellt. Schließlich kamen Docker und Docker Compose zum Einsatz, um den Code des Microservices inklusive Unit-Tests in einem Container laufen zu lassen. Der Container war so konfiguriert, dass er die Unit-Tests jedes Mal erneut ausführt, wenn eine Code-Änderung im Service oder in den Unit-Tests entdeckt wird.In diesem zweiten Teil soll es darum gehen, wie man xUnit, Node.js und Jasmine dazu verwenden kann, sogenannte Outside-in- oder Blackbox-Tests für einen Microservice zu schreiben. Zudem lesen Sie, wie Sie das API des Microservices mittels JWT-Token sichern und wie sich das gesicherte API erfolgreich testen lässt.

Outside-in-Tests

Der zurückliegende erste Teil zeigte, wie Docker-Container dazu beitragen können, die testgetriebene Entwicklung (TDD) so reibungslos wie möglich zu gestalten. Dabei wurden der zu testende Code und die Tests in demselben Container ausgeführt. Jetzt erfahren Sie, wie Sie Outside-in-Tests in einem Container ausführen. Diese Tests werden manchmal auch Blackbox-Tests genannt, da man die zu testende Komponente wie eine Blackbox behandelt. Man schreibt also die Tests so, dass diese nur auf die öffentlichen Schnittstellen der Komponente zugreifen können. Um dieses Prinzip besonders deutlich zu machen, werden die zu testende Komponente und der Test-Code in je einem separaten Container laufen.Den Anfang macht ein mit xUnit in C# geschriebener Test. Haben Sie den ersten Teil der Serie [1] nachvollzogen, dann sollte auf Ihrem Computer der Beispielordner ~/dotnetpro/registration bereits vorhanden sein. Öffnen Sie ein Terminal-Fenster und navigieren Sie in diesen Ordner:

$ cd ~/dotnetpro/registration

Dort erstellen Sie den neuen Unterordner OutsideInTests-Node und navigieren zu diesem:

$ mkdir OutsideInTests-Node && cd OutsideInTests-Node

Mit npm init initialisieren Sie diesen Ordner als Node-Projekt. Alle vorgeschlagenen Standardwerte werden akzeptiert. Danach installieren und initialisieren Sie Jasmine für dieses Projekt mit folgenden beiden Befehlen:

$ npm install jasmine --save

$ node_modules/jasmine/bin/jasmine.js init

Der Befehl zum Initialisieren fügt eine Datei namens spec/support/jasmine.json zum Projekt hinzu. Weiter geht’s mit dem Installieren der Bibliothek axios, deren HTTP-Client für die Tests erforderlich ist:

$ npm install axios --save

Schließlich wird noch die Bibliothek uuid gebraucht, die ebenfalls mithilfe des Node-Paketmanagers npm hinzugefügt wird:

$ npm install uuid --save

Öffnen Sie nun die Datei package.json und ändern Sie den Inhalt des mit scripts überschriebenen Blocks wie in Bild 1 gezeigt.

Die Datei package.jsonanpassen(Bild 1)

Autor

Sie haben nun zwei Skripte: test und watch. Letzteres kommt erst etwas später zum Einsatz. Fügen Sie eine Datei namens registration-spec.js zum Ordner spec hinzu und nehmen Sie die folgenden Codezeilen in die Datei auf:

describe("Suite to test the

registration API", () => {

const axios = require('axios');

const baseUrl =

'http://localhost:5000';

const client = axios.create({

baseURL: baseUrl

})

const uuidv1 = require('uuid/v1');

describe("when calling /health", () => {

it("should return status code OK (200)",

async () => {

const response = await client.get('health');

expect(response.status).toBe(200);

})

});

});

Das obige Codefragment greift auf den API-Endpunkt

/health zu und erwartet, dass dieser mit OK (200) antwortet. Um diesen Test auszuführen, starten Sie das API mit

/health zu und erwartet, dass dieser mit OK (200) antwortet. Um diesen Test auszuführen, starten Sie das API mit

$ dotnet run -p applications-api

Dann öffnen Sie ein neues Terminal, navigieren in den Projektordner und starten den Test mittels

$ cd ~/dotnetpro/registration/OutsideInTests-Node

$ npm test

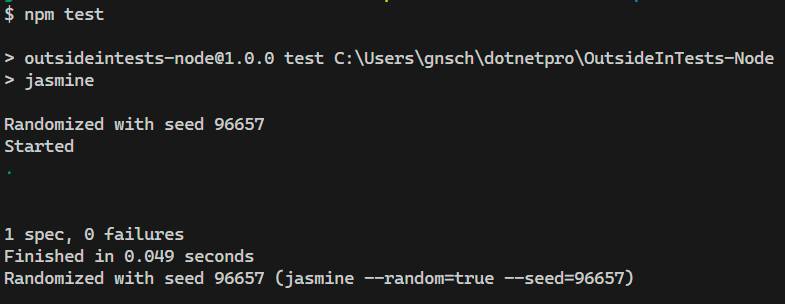

Den Output dieses ersten Outside-in-Tests im Konsolenfenster zeigt Bild 2.

Outputdes ersten Outside-in-Tests(Bild 2)

Autor

Outside-in-Tests mit .NET Core

Auch mit .NET Core lassen sich Outside-in-Tests bauen. Navigieren Sie dazu wieder zurück:

$ cd ~/dotnetpro/registration

Erstellen Sie dort ein neues xUnit-Projekt namens OutsideInTests. Das klappt mit folgendem Befehl:

$ dotnet new xunit --name OutsideInTests

Öffnen Sie dann die Solution in Ihrem bevorzugten Code Editor, zum Beispiel in Visual Studio Code mittels $ code.Lokalisieren Sie im neuen Ordner OutsideInTests die Datei UnitTests1.cs und öffnen Sie diese im Editor. Löschen Sie den Beispieltest und fügen Sie stattdessen folgenden Code ein:

[Fact]

public async Task when_loading_application()

{

var url = $"http://api:5000/

applications/{Guid.NewGuid()}";

var client = new HttpClient();

var response =

await client.GetAsync(url);

Assert.Equal(HttpStatusCode.OK,

response.StatusCode);

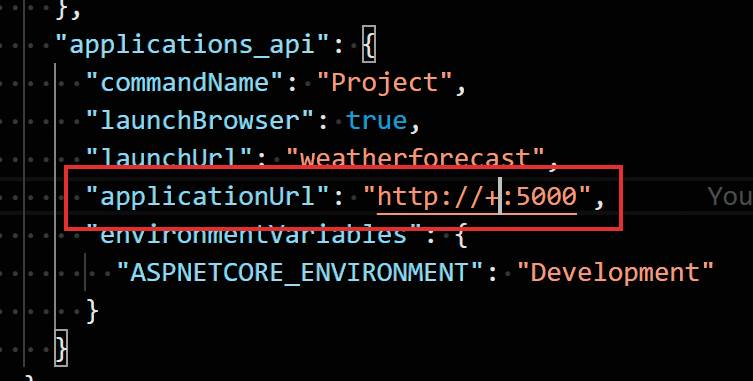

Öffnen Sie die Datei launchSettings.json im API-Projekt und ändern Sie die Zeile applicationUrl auf http://+:5000, wie in Bild 3 zu sehen.

Ändern des applicationURL(Bild 3)

Autor

Die Änderung bewirkt, dass der Kestrel Webserver, welcher zum Hosten des APIs genutzt wird, auf allen Endpunkten (und nicht nur auf localhost) auf Port 5000 hört.Damit wird ebenfalls verhindert, dass der Webserver HTTPS-Requests akzeptiert, da diese gültige Zertifikate erfordern, die für die Beispielanwendung nicht berücksichtigt werden. Auch in der Startup-Klasse des APIs entfernen Sie deshalb die Codezeile app.UseHttpsRedirection();.Wie Sie aus der ersten Folge dieser Serie wissen, benutzt das API die Bibliothek MediatR. Diese wurde bislang noch nicht vollständig konfiguriert. Das holen wir jetzt nach. Zuerst werden dafür die MediatR Extensions für Dependency Injection installiert. Das geschieht wie folgt:

$ dotnet add applications_api \

package MediatR.Extensions.Microsoft.

DependencyInjection

Dann fügen Sie folgende Zeile zur Methode ConfigureServices der Setup-Klasse des APIs hinzu:

services.AddMediatR(Assembly.GetExecutingAssembly());

Gegebenenfalls müssen Sie auch noch die folgenden beiden using-Statements ergänzen:

using MediatR;

using System.Reflection;

Im Terminal starten Sie nun das API aus dem Solution-Ordner heraus, und zwar mittels

$ dotnet run -p applications_api

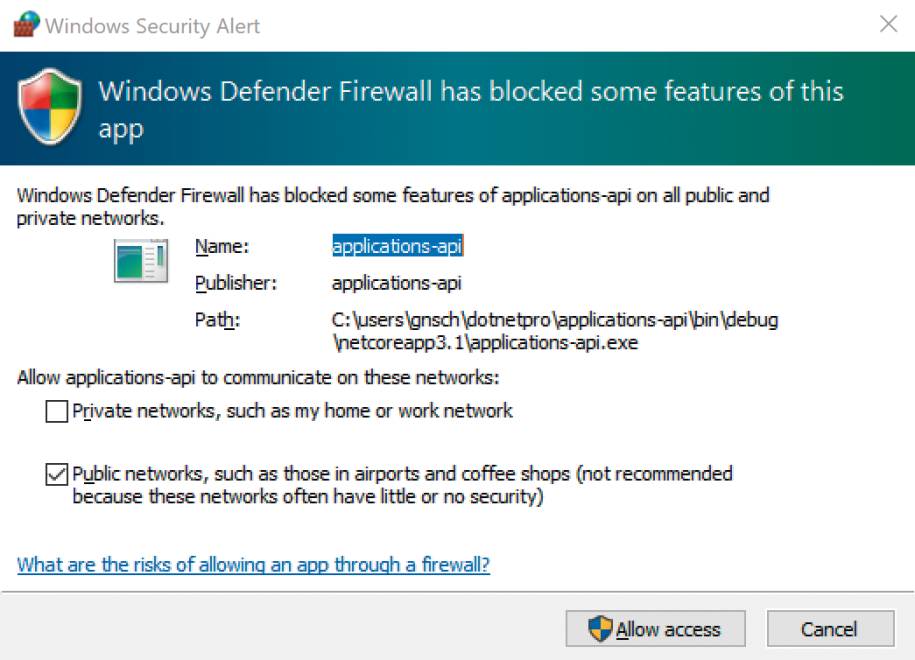

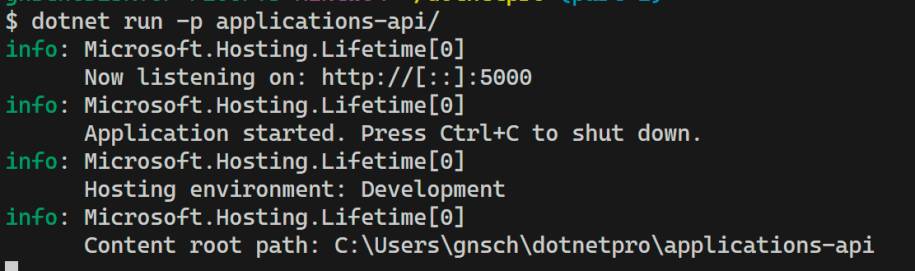

Falls sich die Firewall auf Ihrem System meldet – in Bild 4 sehen Sie diesen Fall unter Windows –, dann erlauben Sie einfach den Zugriff per Klick auf Allow access. Sie sollten dann den Output aus Bild 5 auf Ihrem Bildschirm sehen. In der dritten Zeile wird angezeigt, dass der Webserver nun auf den Endpunkten http://[::]:5000 lauscht.

Windows Firewall:Den Zugriff zulassen(Bild 4)

Autor

Der Webserverhört auf Port 5000(Bild 5)

Autor

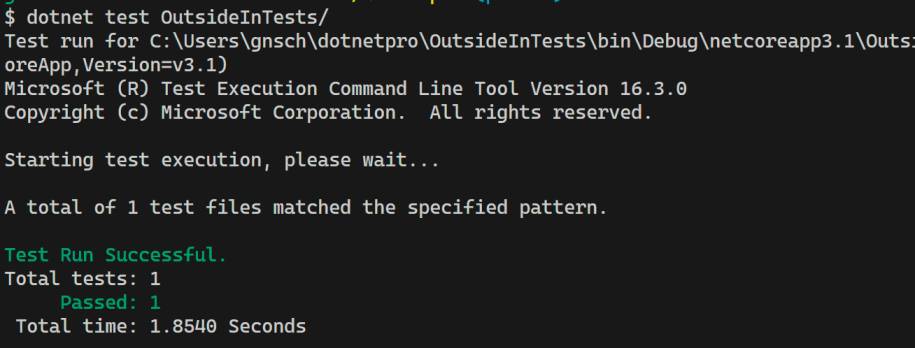

Öffnen Sie ein zweites Terminalfenster, navigieren Sie zum Lösungsverzeichnis und starten die Sie die Tests mit dotnet test OutsideInTests. Bild 6 zeigt das erfolgreiche Ergebnis des Tests. Damit sind Sie nun bereit, API und Tests in je einem Container laufen zu lassen.

Test Run Successful(Bild 6)

Autor

Outside-in-Tests im Container

Gebraucht werden dafür zwei Dockerfiles, eines für das API und eines für die Tests. Außerdem ist ein Docker Compose File erforderlich, das deklarativ festlegt, wie die Tests ablaufen sollen. Das klappt so: Fügen Sie zum API-Projekt eine Datei Dockerfile hinzu und füllen Sie diese mit folgendem Code:

FROM mcr.microsoft.com/dotnet/core/sdk:3.1

WORKDIR /app

COPY ./applications-api/*.csproj ./applications-api/

RUN dotnet restore applications-api

COPY ./applications-api ./applications-api

CMD dotnet run -p applications-api

Auch das Projekt OutsideInTests wird um ein Dockerfile mit nachfolgendem Inhalt erweitert:

FROM mcr.microsoft.com/dotnet/core/sdk:3.1

WORKDIR /app

COPY ./OutsideInTests/*.csproj ./OutsideInTests/

RUN dotnet restore OutsideInTests

COPY ./OutsideInTests ./OutsideInTests

CMD dotnet test OutsideInTests

Nun erstellen Sie die Datei <em>docker-compose-outsidein.yml</em> im Solution-Ordner und geben folgende Zeilen ein:

version: "2.4"

services:

api:

image: acme.com/applications:dev

build:

context: .

dockerfile: applications-api/Dockerfile

healthcheck:

test: curl --fail localhost:5000/health || exit -1

interval: 3s

timeout: 3s

retries: 3

start_period: 5s

outsidein:

image: acme.com/applications-outsideintests:dev

build:

context: .

dockerfile: OutsideInTests/Dockerfile

depends_on:

api:

condition: service_healthy

In diesem Codefragment fällt auf, dass zwei Services definiert sind, nämlich api und outsidein. Ersterer definiert das eigentliche API und Letzterer die Outside-in-Tests. Der api-Service wird durch das Dockerfile im Ordner applications-api und der outsidein-Service durch das Dockerfile im Ordner OutsideInTests definiert. Der api-Service verfügt über eine Gesundheitsprüfung (healthcheck). Diese verwendet das Tool curl,um damit den Endpunkt /health periodisch zu prüfen. Solange das API nicht antwortet, gilt es als ungesund (unhealthy).Der outsidein-Service verfügt über eine Abhängigkeitsprüfung (depends_on), welche sicherstellt, dass der Service erst gestartet wird, wenn der api-Service gesund, also healthy ist. So starten die Tests erst, wenn die zu prüfende Schnittstelle, das API, bereit ist.Obiger Code spricht den Endpunkt /health an, der aber bis jetzt noch gar nicht existiert. Das gilt es jetzt nachzuholen. Fügen Sie also dem API-Projekt einen neuen API-Controller namens HealthController mit diesem Code hinzu:

using Microsoft.AspNetCore.Mvc;

namespace Applications.Controllers

{

[ApiController]

[Route("[controller]")]

public class HealthController : ControllerBase

{

[HttpGet]

public bool Get() { return true; }

}

}

Damit gibt es einen HTTP-GET-Endpunkt, der stets true zurückliefert. Für die Beispielanwendung genügt das. In einer etwas komplexeren Anwendung würde man dort eine aussagekräftigere Logik implementieren, etwa eine Prüfung, ob das API auf eine zugehörige Datenbank zugreifen kann oder Ähnliches.Nun sind Sie bereit, die Tests im Container auszuführen. Im Terminal wechseln Sie dafür ins Solution-Verzeichnis und führen folgenden Befehl aus:

$ docker-compose -f

docker-compose-outsidein.yml up

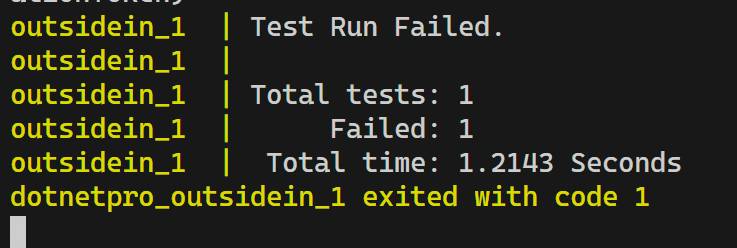

In Bild 7 sehen Sie eine gekürzte Fassung des Outputs, den Sie danach in Ihrem Terminal-Fenster sehen sollten. Ganz offensichtlich ist der Test fehlgeschlagen.

Der Testist fehlgeschlagen(Bild 7)

Autor

Der Grund liegt darin, dass im Test der URL zum API hart codiert wurde, nämlich als http://localhost/applications/

<application-id>. Das hat gut geklappt, solange API und Test direkt auf dem Computer gestartet wurden. Jetzt aber laufen sowohl API als auch Tests im Container.Aus der Sicht des Tests läuft das API somit in einem „Remote-Computer“ der über den DNS-Namen api angesprochen wird, weil dies im Docker Compose File so definiert worden ist.Dieses Problem lässt sich leicht beseitigen, indem Sie den URL ändern in http://api:5000/applications/<application-id>. Die zugehörige Zeile im Test-Code sieht nach der Änderung so aus:

<application-id>. Das hat gut geklappt, solange API und Test direkt auf dem Computer gestartet wurden. Jetzt aber laufen sowohl API als auch Tests im Container.Aus der Sicht des Tests läuft das API somit in einem „Remote-Computer“ der über den DNS-Namen api angesprochen wird, weil dies im Docker Compose File so definiert worden ist.Dieses Problem lässt sich leicht beseitigen, indem Sie den URL ändern in http://api:5000/applications/<application-id>. Die zugehörige Zeile im Test-Code sieht nach der Änderung so aus:

var url = $"http://api:5000/applications/

{Guid.NewGuid()}";

Starten Sie einen neuen Testlauf, diesmal mit dem folgenden leicht modifizierten Befehl:

$ docker-compose -f

docker-compose-outsidein.yml up --build

Der Parameter --build kommt hier zum Einsatz, um sicherzustellen, dass das Docker-Image für den Test-Container neu erstellt wird, da der Code verändert wurde. Fehlt der Parameter, verwendet Docker Compose das alte, im Cache immer noch vorhandene Image. Diesmal sollte der Test erfolgreich durchlaufen.

Sichern und testen mit Auth0

In diesem Abschnitt erfahren Sie, wie Sie ein REST API sichern können, sodass Anwender und Anwendungen, die darauf zugreifen wollen, über ein gültiges JWT-Token verfügen müssen. JWT steht für JSON Web Token [2] und ist eine beliebte Form der Authentifizierung von Web Requests. Das Sichern des APIs ist ganz einfach, da .NET Core über eine eingebaute Unterstützung für JWT-Tokens verfügt. Ein Controller als Ganzes oder auch ein einzelner Endpunkt eines Controllers kann mit dem Attribut AuthorizeAttribute versehen und damit automatisch gesichert werden.Wie aber kommt der Benutzer des APIs zu einem gültigen Token? Dafür ist ein sogenannter Identity Provider erforderlich. Beliebt sind zum Beispiel IdentityServer4 [3] als Open-Source-Variante eines Identity Providers oder kommerzielle Angebote wie etwa Amazon Cognito [4], Microsoft Azure B2C [5], Googles Open ID Connect [6] und Auth0 [7], um nur einige zu nennen. Hier wird Auth0 benutzt.Das API bei Auth0 registrieren

Zunächst gilt es, das API bei Auth0 zu registrieren. Falls Sie noch über keinen Account bei Auth0 verfügen, dann erstellen Sie ein Gratis-Konto unter https://auth0.com/signup. Anschließend melden Sie sich unter https://auth0.auth0.com/login an, navigieren im Dashboard zum Register API und klicken auf den Button + CREATE API. Daraufhin wird ein Formular angezeigt, in das Sie die Daten zum API eingeben:- den Namen für das API, zum Beispiel Registrierungs-API,

- den Identifier, für das Heftbeispiel wählen Sie https://regis trierung.acme.com.

- In der Formularzeile Signing Algorithm behalten Sie den vorgegebenen Wert RS256 bitte bei.

- Identifier (oder audience): https://registrierung.acme.com.

- client_id: <Ihre Client ID>

- client_secret: <Ihr Client Secret>

- Authority: https://<tenant>.auth0.com, wobei <tenant> der Name ist, mit dem Sie sich bei Auth0 authentifizieren.

Sichern des APIs

Wie bereits angedeutet, ist dies der einfachste Teil der anstehenden Aufgabe. Sie müssen lediglich definieren, welche Endpunkte des APIs gesichert werden sollen und welche nicht. Im Beispielfall gibt es zwei Controller, den ApplicationsController und den HealthController. Letzterer muss üblicherweise nicht gesichert werden. Er bleibt deshalb so, wie er ist. Den ApplicationsController gilt es jedoch vor unbefugtem Zugriff zu schützen.Dafür starten Sie ein Terminal-Fenster, wechseln ins Solution-Verzeichnis und nutzen den Befehl dotnet, um weitere NuGet-Pakete zum API hinzuzufügen:

$ dotnet add applications-api \

package Microsoft.AspNetCore.

Authentication.JwtBearer

Öffnen Sie den ApplicationsController im Code-Editor und dekorieren Sie die Klasse mit dem Attribut [Authorize]. Der Controller sollte dann so aussehen:

[ApiController]

[Route("[controller]“)]

[Authorize]

public class ApplicationsController : ControllerBase

{

...

}

Ergänzen Sie die Datei zudem um die Zeile using Microsoft.AspNetCore.Authorization;. Nun müssen Sie Authentifizierung und Autorisierung mittels JWT noch konfigurieren. Dazu öffnen Sie die Datei Startup.cs und ergänzen am Anfang der Datei folgendes using-Statement:

using Microsoft.AspNetCore.Authentication.JwtBearer;

Außerdem wird dieses Codefragment zur Methode ConfigureServices hinzugefügt:

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme =

JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme =

JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(options =>

{

options.Authority =

$"https://{Configuration["Auth0:Domain"]}/";

options.Audience = Configuration["Auth0:Audience"];

});

Zur Datei appsettings.config fügen Sie folgendes Codefragment hinzu, welches die Definition für Ihre Domain und Audience bei Auth0 enthält:

"Auth0": {

"Domain": "<tenant>.auth0.com",

"Audience": "https://registrierung.acme.com"

}

Ersetzen Sie dabei den Eintrag <tenant> durch den für Sie geltenden Wert, den Sie zuvor in der API-Detailansicht bei Auth0 notiert haben. Zur Methode Configure der Startup-Klasse fügen Sie unmittelbar vor der Codezeile app.UseAuthofrization(); noch die Zeile app.UseAuthentication(); hinzu.Damit ist das API ist nun so konfiguriert, dass es Anfragen nur dann entgegennimmt, wenn diese über ein gültiges Token verfügen. Starten Sie jetzt das API vom Terminal aus:

$ dotnet run -p applications-api Manuelles Testen des gesicherten APIs

Mithilfe des Tools Postman [8] soll das gesicherte API manuell getestet werden. Dafür ist zunächst ein gültiges Token von Auth0 erforderlich. Um dieses zu erhalten, können Sie das Admin-API von Auth0 benutzen. Erstellen Sie dazu in Postman einen neuen Request vom Typ POST. Als URL benutzen Sie https://<tenant>.auth0.com/oauth/token und fügen den Header Content-Type: application/json hinzu. Der Body des Requests sieht so aus:

{

"client_id": "<your client id>",

"client-secret": "<your client secret>",

"audience": "https://registrierung.acme.com",

"grant_type": "client_credentials"

}

Prüfen Sie noch einmal, dass Sie Ihre eigene Client-ID und Ihr eigenes Client-Secret verwenden und klicken Sie dann auf den Button Send.Der Body der Antwort wird das access_token enthalten, zusammen mit dem Token-Typ und dem Verfallsdatum. Kopieren Sie den Token-Wert.Danach erstellen Sie einen Request für den geschützten Endpunkt /application/<application-id>. Wählen Sie dafür den Request-Typ GET und setzen den URL auf http://localhost:5000/application/<application-id>. Anstelle des Platzhalters <application-id> tragen Sie bitte eine gültige GUID ein, zum Beispiel c49ea8bd-6283-467d-8367-e43898c88214. Sie können sich eine neue GUID beispielsweise unter [9] generieren lassen.Fügen Sie den Header Authorization: Bearer <token> hinzu, wobei Sie anstelle von <token> den Wert des zuvor erhaltenen Tokens eintragen, und klicken Sie auf den Button Send.Vergewissern Sie sich, dass ein Status-Code 200 (OK) zurückgegeben wird und ein Application-Objekt im Response-Body angezeigt wird, das die von Ihnen im URL verwendete ID aufweist.Manuelles Testen ist cool, aber nicht skalierbar und auch nicht nachhaltig. Deshalb geht es nun um automatisierte Tests, die auf ein gesichertes API zugreifen.

Das gesicherte API automatisch testen

Um den gerade manuell mit Postman durchgeführten Test zu automatisieren, ist zunächst der Bezug von Tokens von Auth0 zu automatisieren. Dafür ist der Zugriff auf client_id und client_secret des bei Auth0 registrierten APIs erforderlich. Gleichzeitig dürfen die Geheimnisse nicht als Klartext im Code hinterlegt werden, da der dann später auf GitHub öffentlich zugänglich sein wird. Auch wenn man nicht an Hacker denkt, sind im Code hinterlegte Geheimnisse für zu viele Personen sichtbar, die keinen Zugriff darauf haben sollten..NET bietet den Secret Manager, der Geheimnisse verwaltet, die zur Entwicklungszeit gebraucht werden, und verhindert, dass diese im Source-Code erscheinen. Während Anwendung und Tests laufen, werden die Geheimnisse ausgelesen wie andere Konfigurationseinstellungen auch.Benutzergeheimnisse erstellen

Öffnen Sie ein neues Terminal-Fenster und navigieren Sie zum Ordner OutsideInTests der Anwendung:

$ cd ~/dotnetpro/registration/applications-api

Damit Sie die User-Secrets-Funktionalität benutzen können, fügen Sie die erforderlichen NuGet-Pakete zum Projekt hinzu. Das klappt so:

$ dotnet add package Microsoft.Extensions.Configuration

$ dotnet add package Microsoft.Extensions.

Configuration.UserSecrets

Initialisieren Sie den Secret Manager für das API-Projekt OutsideInTests:

$ dotnet user-secrets init

Definieren Sie die folgenden vier Geheimnisse für den späteren Gebrauch:

$ dotnet user-secrets set "auth0:url" "

<token-provider-url>"

$ dotnet user-secrets set "auth0:client_id"

"<client_id>"

$ dotnet user-secrets set "auth0:client_secret"

"<client_secret>"

$ dotnet user-secrets set "auth0:audience"

"<audience>"

Wobei <token-provider-url> die Form https://<tenant>.auth0.com/oauth/token hat und <audience> im Beispielfall https://registrierung.acme.com ist, wie es bei der Registrierung der API gewählt wurde. Die Benutzergeheimnisse (User Secrets) werden auf dem lokalen Computer gespeichert und sind weder im Code noch im Code Repository sichtbar, weil sie gar nicht Bestandteil der Lösung sind.

Eine Basisklasse für Tests

Es soll verhindert werden, dass jeder einzelne Test einen langwierigen Remote-Aufruf von Auth0 ausführt. Deshalb wird eine Basisklasse definiert, die diese Aufgabe einmal pro Testsuite durchführt.Fügen Sie dazu eine Datei namens ControllerTestsBase.cs zum Projekt OutsideInTests hinzu. Den Code der Basisklasse sehen Sie in Listing 1; Sie können ihn unter [10] herunterladen. Darin wird ein HTTP-Client erstellt, welcher in den Tests für den Zugriff auf das zu testende API verwendet wird.Listing 1: Die Basisklasse für Tests (Teil 1)

namespace tests

{

public class ControllerTestsBase :

IClassFixture<WebApiTesterFactory>

{

protected readonly WebApiTesterFactory factory;

protected readonly JsonElement result;

protected readonly string token;

protected readonly HttpClient client;

public ControllerTestsBase(

WebApiTesterFactory factory)

{

this.factory = factory;

client = factory.CreateClient();

client.BaseAddress =

new Uri("https://localhost:5001/api/");

var config = factory.Services.GetService(

typeof(IConfiguration)) as IConfiguration;

Assert.NotNull(config);

var httpClient = new HttpClient();

httpClient.DefaultRequestHeaders.Accept.Add(

new MediaTypeWithQualityHeaderValue(

"application/json"));

var url = config["auth0:url"];

var request = new HttpRequestMessage(

HttpMethod.Post, url);

var json = new {

client_id = config["auth0:client_id"],

client_secret = config["auth0:client_secret"],

audience = config["auth0:audience"],

grant_type = "client_credentials"

};

var content = new StringContent(JsonSerializer.

Serialize(json, typeof( object)),

Encoding.UTF8, "application/json");

request.Content = content;

var response = httpClient.PostAsync(

url, content).Result;

result =

JsonSerializer.Deserialize<JsonElement>(

response.Content.ReadAsStringAsync().Result);

token = result.GetProperty(

"access_token").GetString();

}

}

}

Die Zeile factory.Services.GetService(typeof

(IConfiguration)) as IConfiguration; holt ein Konfigurationsobjekt vom Dependency-Injection-Container, mit dem später auf die Konfigurationsdaten zugegriffen wird.Der übrige Code greift über einen (echten) HTTP-Client auf das Admin-Interface von Auth0 zu und verlangt ein Token. Beginnend mit var url = config[„auth0:url“]; wird das Konfigurationsobjekt genutzt, um die Geheimnisse aus dem Secrets Manager auszulesen. Die Zeile httpClient.PostAsync(url, content).Result; liefert das gewünschte Token, und die Zeile token = result.GetProperty( „access_token“).GetString(); speichert das Token in einer Instanzvariablen.

(IConfiguration)) as IConfiguration; holt ein Konfigurationsobjekt vom Dependency-Injection-Container, mit dem später auf die Konfigurationsdaten zugegriffen wird.Der übrige Code greift über einen (echten) HTTP-Client auf das Admin-Interface von Auth0 zu und verlangt ein Token. Beginnend mit var url = config[„auth0:url“]; wird das Konfigurationsobjekt genutzt, um die Geheimnisse aus dem Secrets Manager auszulesen. Die Zeile httpClient.PostAsync(url, content).Result; liefert das gewünschte Token, und die Zeile token = result.GetProperty( „access_token“).GetString(); speichert das Token in einer Instanzvariablen.

Test für einen gesicherten Endpunkt

Mithilfe der gerade angelegten Basisklasse sind Sie nun bereit zum Schreiben der eigentlichen Tests. Löschen Sie dafür zuerst die Datei UnitTests1.cs aus dem Projekt OutsideInTests. Fügen Sie eine neue Datei namens ApplicationsControllerTests.cs hinzu. Listing 2 zeigt deren Code, den Sie unter [11] abrufen können. Bitte beachten Sie, wie der Test auf das Token zugreift, um den Aufruf des APIs erfolgreich durchzuführen.Listing 2: GlossaryControllerTests.cs

using System.Collections.Generic;

using System.Linq;

using System.Threading.Tasks;

using Newtonsoft.Json;

using api;

using Xunit;

public class GlossaryControllerTests :

ControllerTestsBase

{

public GlossaryControllerTests(

WebApiTesterFactory factory): base(factory) {}

[Fact]

public async Task should_return_list_of_glossary_

items_without_need_for_token()

{

var response = await client.GetAsync("glossary");

var json =

await response.Content.ReadAsStringAsync();

var data = JsonConvert.DeserializeObject<

IEnumerable<GlossaryItem>>(json);

Assert.True(data.Count() > 0);

Assert.Equal("AccessToken", data.First().Term);

}

}

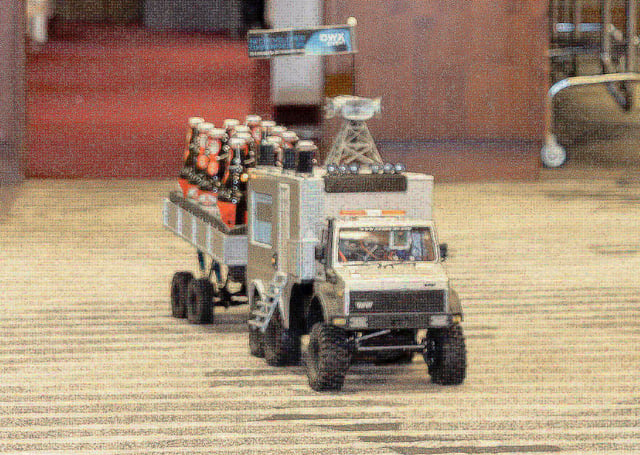

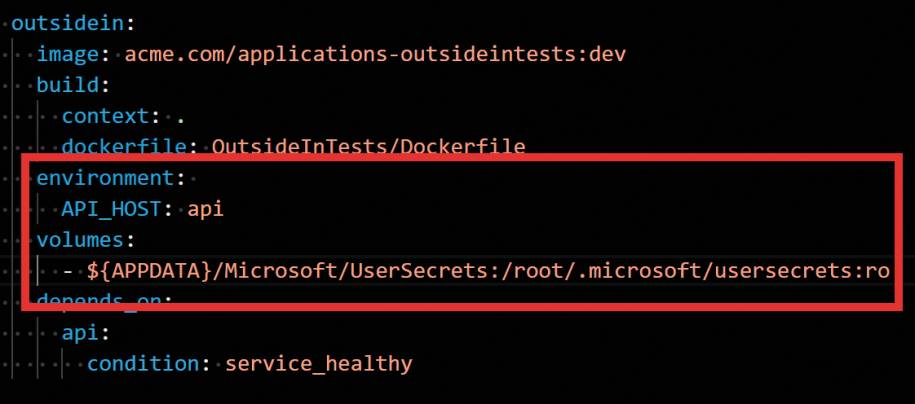

Bevor Sie die Tests laufen lassen können, müssen Sie noch die Datei docker-compose-outsidein.yml anpassen, im Testservice die Environment-Variable API_HOST definieren sowie die User Secrets vom Host-Computer in den Container mounten. Bild 8 zeigt, wie es geht. Ändern Sie die Datei und fügen Sie die im Bild rot markierten Zeilen hinzu.

Die rot markiertenZeilen werden hinzugefügt(Bild 8)

Autor

Danach können Sie die Tests starten, indem Sie folgenden Befehl aus dem Solution-Ordner heraus aufrufen:

$ docker-compose -f docker-compose-outsidein up --build

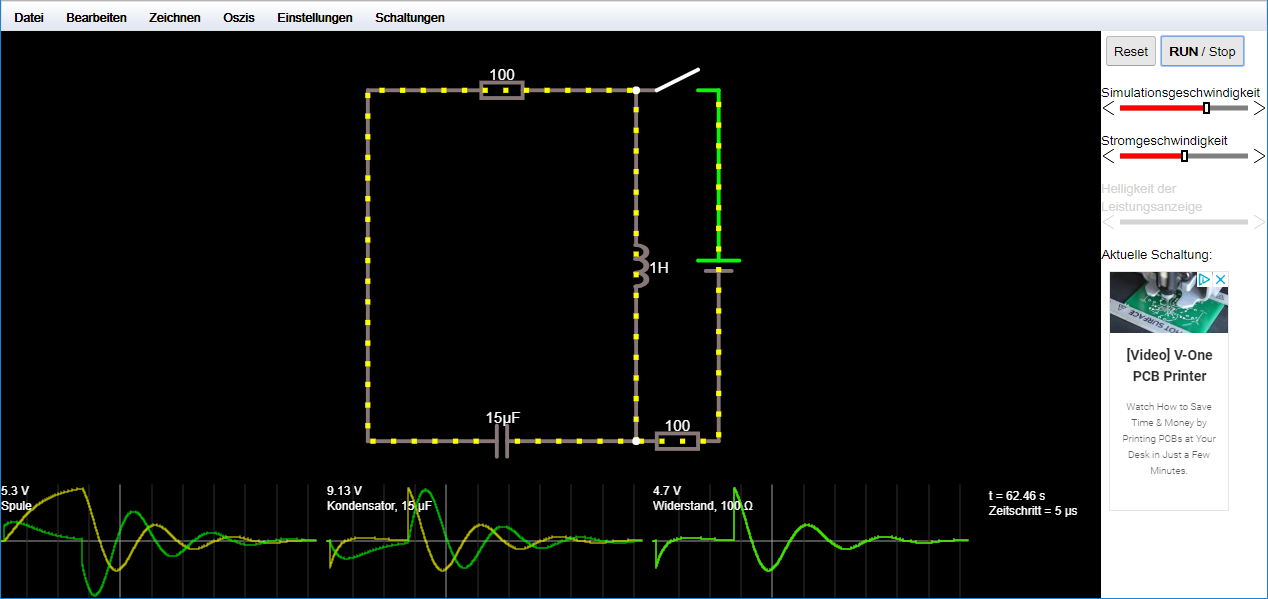

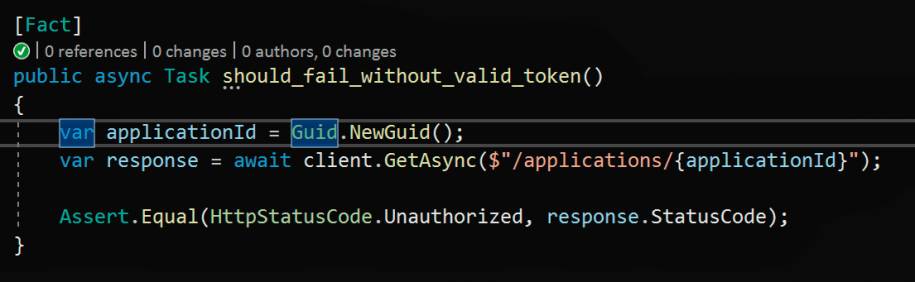

Der Parameter --build ist auch hier wieder wichtig, denn er stellt sicher, dass die Docker-Images neu aufgebaut und nicht aus dem Cache entnommen werden. Dieser Testlauf sollte jetzt erfolgreich sein.Fügen Sie nun einen weiteren Test zur Testklasse hinzu, welcher sicherstellt, dass ein Aufruf des Endpunkts

/applications/<application-id> fehlschlägt, sofern kein Token im Header mitgeliefert wird. Bild 9 zeigt den Code dazu.

/applications/<application-id> fehlschlägt, sofern kein Token im Header mitgeliefert wird. Bild 9 zeigt den Code dazu.

Der Zugriff ohne Tokensoll fehlschlagen(Bild 9)

Autor

Fazit

In diesem zweiten Teil der Artikelserie ging es noch einmal um das Thema Testing. Gezeigt wurde, wie Sie Outside-in-, beziehungsweise Blackbox-Tests schreiben – sowohl mit C# und xUnit als auch mit Node.js und Jasmine.Anschließend haben Sie gesehen, wie man ein .NET Core Web API so sichert, dass nur Clients darauf zugreifen können, welche ein gültiges JWT- Token mitbringen. Darüber hinaus wurde erläutert, wie Sie ein gesichertes API mit automatischen Tests prüfen können.Im kommenden dritten Teil der Serie erfahren Sie, wie man den Code per Circuit Breaker Pattern, Logging und Error Handling robust und wartbar gestaltet. Schlussendlich lesen Sie, wie man ein optimales Docker-Image für die Produktion erstellt.Fussnoten

- Gabriel Schenker, .NET-Core-Microservices entwickeln, Teil 1, dotnetpro 4/2020, Seite 14 ff., http://www.dotnetpro.de/A2004NetMicroservice

- JSON Web Token, https://jwt.io

- IdentityServer4, https://identityserver.io

- Amazon Cognito, https://aws.amazon.com/cognito

- Microsoft Azure B2C, http://www.dotnetpro.de/SL2005NETCoreMicroservice1

- Googles Open ID Connect, http://www.dotnetpro.de/SL2005NETCoreMicroservice2

- Auth0, https://auth0.com

- Postman, https://www.postman.com/

- GUID-Generator, http://www.dotnetpro.de/SL2005NETCoreMicroservice3

- Code der Basisklasse, http://www.dotnetpro.de/SL2005NETCoreMicroservice4

- GlossaryControllerTests.cs, http://www.dotnetpro.de/SL2005NETCoreMicroservice5

Inhalt

- Outside-in-Tests

- Outside-in-Tests mit .NET Core

- Outside-in-Tests im Container

- Sichern und testen mit Auth0

- Das API bei Auth0 registrieren

- Sichern des APIs

- Manuelles Testen des gesicherten APIs

- Das gesicherte API automatisch testen

- Benutzergeheimnisse erstellen

- Eine Basisklasse für Tests

- Test für einen gesicherten Endpunkt

- Fazit